- Přehledy IS

- APS (20)

- BPM - procesní řízení (23)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) ()

- CRM ()

- DMS/ECM - správa dokumentů ()

- EAM ()

- Ekonomické systémy ()

- ERP ()

- HRM ()

- ITSM ()

- MES ()

- Řízení výroby ()

- WMS ()

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk | Přihlaste se k odběru zpravodaje SystemNEWS na LinkedIn, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| ||

DDoS útok na protokol GRE ukazuje, jak kvalita útoků roste a jsou stále rozmanitější

Počet nebo intenzita DDoS útoků může růst i klesat, ale v posledních měsících je stále více podstatné to, co se odehrává na pozadí. Rostoucí hrozbou je totiž zlepšující se kvalita a rozmanitost jednotlivých útoků. Ilustruje to i unikátní útok na protokol GRE, který jsme tento podzim v takovém rozsahu zaznamenali vůbec poprvé.

Počet nebo intenzita DDoS útoků může růst i klesat, ale v posledních měsících je stále více podstatné to, co se odehrává na pozadí. Rostoucí hrozbou je totiž zlepšující se kvalita a rozmanitost jednotlivých útoků. Ilustruje to i unikátní útok na protokol GRE, který jsme tento podzim v takovém rozsahu zaznamenali vůbec poprvé.

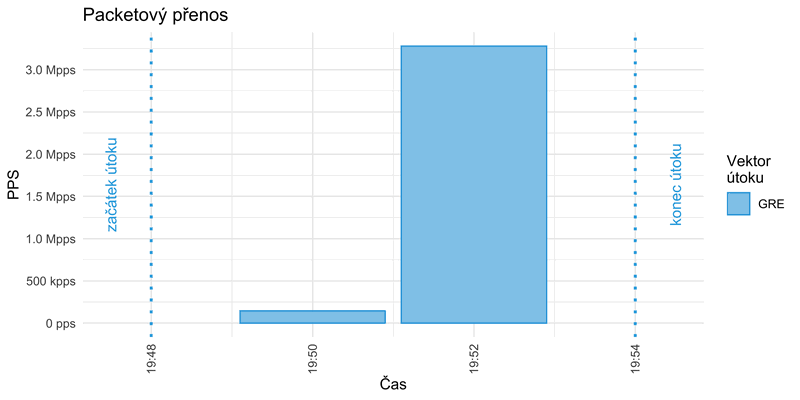

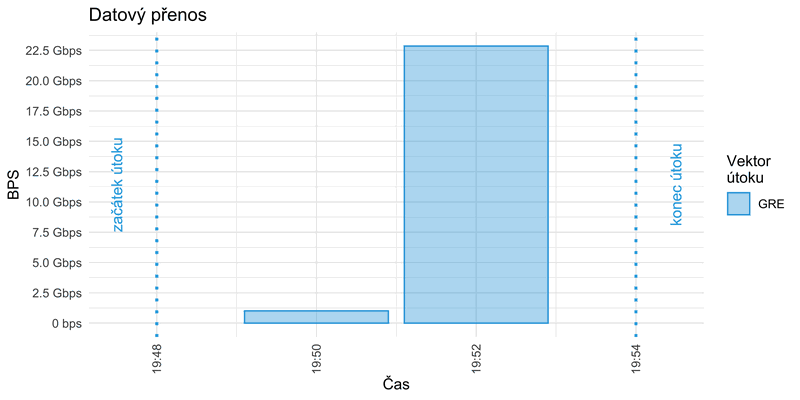

Zmíněný útok na protokol GRE použili útočníci v momentě, kdy byl předchozí standardní DDoS útok na stejný cíl neúspěšný. GRE bylo jediným detekovaným vektorem. Z přibližně 1700 unikátních zdrojových IP adres přicházel provoz na jedinou cílovou IP adresu, což je samo o sobě zajímavé, protože se GRE obvykle používá na point-to-point spojení. Šestiminutový útok vyvolal poměrně masivní tok dat – obsahoval 411,06 miliónů packetů při maximální kadenci 3,2 Mpps.

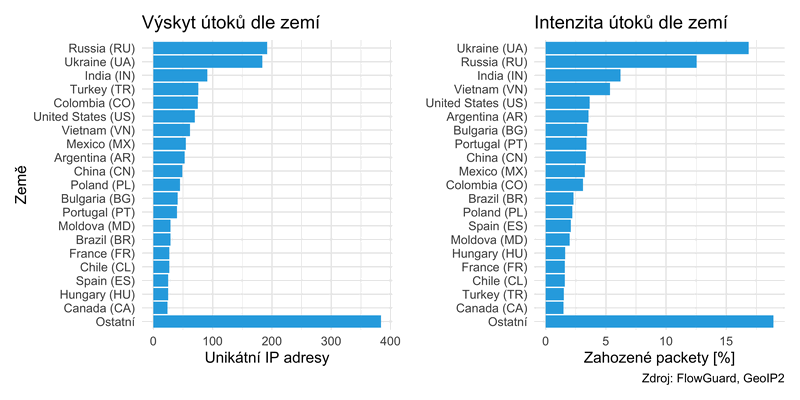

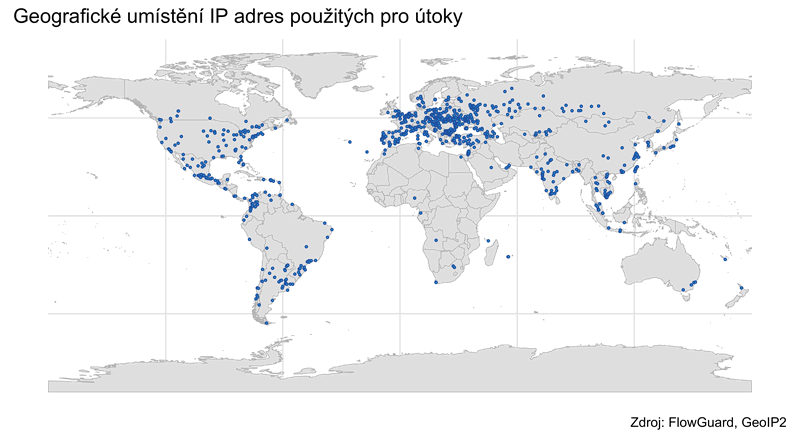

Co se týče zdrojů útoku, tak pro jejich analýzu jsme použili zdrojové IP adresy, které se na útoku podílely a bylo u nich vyloučeno jejich podvržení. Z následné identifikace pomocí GeoIP2 databáze vyplývá, že nejčastějším zdrojem byla Evropa následovaná Asií, z pohledu intenzity byla naopak Asie na prvním místě a Evropa na druhém. Detailní pohled ukazuje rozdělení dle zemí.

Přestože není možné jednoznačně určit, co bylo cílem útoku – zda to bylo vyčerpání kapacity internetového připojení nebo něco jiného – podařilo se v tomto případě zabránit negativním dopadům, které útok mohl mít. Zareagovala automatická ochrana FlowGuard a provoz byl mitigován na přibližně 13 % původní intenzity. Celkem se tak ušetřil přenos 333,51 GB dat.

I tento útok dokládá, že rozmanitost a přesun od tupých útoků směrem ke kvalitě je výrazně rostoucím trendem. Útočníci stále častěji využívají hostingové služby v evropských datových centrech, s útoky zaměřenými přímo na aplikační vrstvě jsou tak přímo u zdroje. V kombinaci se zranitelností méně obvyklých internetových protokolů to ukazuje na nutnost zabezpečení nových míst v rámci firemní IT infrastruktury.

|

Petr Kadlec Autor článku je Senior Data Engineer ve společnosti ComSource. |

| Po | Út | St | Čt | Pá | So | Ne |

| 1 | 2 | 3 | 4 | |||

| 5 | 6 | 7 | 8 | 9 | 10 | 11 |

| 12 | 13 | 14 | 15 | 16 | 17 | 18 |

| 19 | 20 | 21 | 22 | 23 | 24 | 25 |

| 26 | 27 | 28 | 29 | 30 | 31 | 1 |

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

Formulář pro přidání akce