- Přehledy IS

- APS (20)

- BPM - procesní řízení (23)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (78)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

Tematické sekce

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tiskBranžové sekce

| Přihlaste se k odběru newsletteru SystemNEWS, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| |

Partneři webu

Animované nástrahy vedou uživatele k infikování jejich počítačů

Společnost HP Inc. zveřejnila nové vydání svého pravidelného reportu, ve kterém varuje před rizikem kybernetických útoků, které kombinují atraktivní vizuální prvky oblíbeného softwaru a pravidelně aktualizované malware kity, což jim pomáhá uniknout pozornosti uživatelů i bezpečnostních nástrojů. Útoky zneužívají věrohodně vypadající animace, aby si získaly důvěru uživatelů.

Společnost HP Inc. zveřejnila nové vydání svého pravidelného reportu, ve kterém varuje před rizikem kybernetických útoků, které kombinují atraktivní vizuální prvky oblíbeného softwaru a pravidelně aktualizované malware kity, což jim pomáhá uniknout pozornosti uživatelů i bezpečnostních nástrojů. Útoky zneužívají věrohodně vypadající animace, aby si získaly důvěru uživatelů.

Zpráva Threat Insights Report analyzuje reálné kybernetické útoky na základě dat z milionů koncových zařízení s HP Wolf Security a varuje před nejnovějšími technikami, které kyberzločinci využívají k obcházení detekce a průnikům do počítačů.

Mezi klíčové poznatky uvedené v reportu patří:

- Falešná aktualizace Adobe: Falešný PDF soubor s logem Adobe přesměroval uživatele na podvodnou stránku, která napodobovala aktualizaci jejich PDF čtečky. Animovaný průběh instalace napodoboval oficiální aktualizaci a přiměl uživatele ke stažení modifikované verze nástroje ScreenConnect. Tento legitimní nástroj pro vzdálený přístup pak navázal spojení se serverem útočníků a umožnil převzetí zařízení.

- Malware na Discordu obchází obranu Windows 11: Útočníci hostovali škodlivý kód přímo na platformě Discord, aby nemuseli budovat vlastní infrastrukturu a zároveň těžili z důvěryhodné reputace domény. Ještě před nasazením malware upravuje funkci Memory Integrity ve Windows 11, aby obešel tuto vrstvu zabezpečení. Následně infekční řetězec doručí Phantom Stealer – infostealer nabízený na underground fórech formou předplatného modelu, s pravidelnými aktualizacemi a funkcemi pro krádež přístupových údajů a finančních informací.

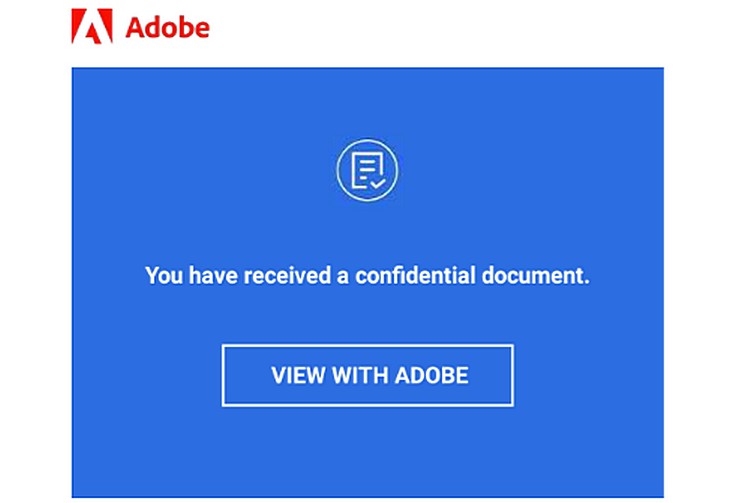

- DLL sideloading obchází skenery zabezpečení koncových bodů: Útočníci šířili podvržené právní výzvy prostřednictvím e-mailu. Odkaz vedl na podvodný web napodobující vládní stránky, kde se automaticky spustila animace směřující uživatele k zadání „jednorázového hesla“. To je přimělo ke stažení a otevření zaheslovaného archivu, který obsahoval skrytý škodlivý DLL soubor. Ten instaloval malware PureRAT, který útočníkům poskytl plný vzdálený přístup k zařízení oběti. Detekovatelnost těchto vzorků byla extrémně nízká – antivirové nástroje identifikovaly v průměru jen 4 % z nich.

Mezi odhalenými škodlivými DLL soubory se objevil i falešný soubor zxl.dll, což je jeden ze souborů u nás populárního grafického softwaru Zoner Photo Studio od Zoner Software.

Patrick Schläpfer, hlavní výzkumník v oblasti hrozeb v HP Security Lab, k závěrům studie uvedl: „Útočníci využívají propracované vizuální prvky, jako jsou falešné ukazatele načítání nebo přihlašovací výzvy, aby škodlivé stránky působily důvěryhodně a naléhavě. Současně spoléhají na hotové balíčky malwaru, které se aktualizují stejně rychle jako běžný software. Díky tomu dokážou snadněji obejít bezpečnostní opatření a vynaložit méně úsilí na přípravu útoků.“

Dr. Ian Pratt, globální vedoucí bezpečnosti osobních systémů ve společnosti HP Inc., dodává: „Když útočníci zneužívají legitimní platformy, napodobují značky, kterým lidé věří, a používají vizuálně přesvědčivé triky jako animace, i silné detekční nástroje někdy selžou. Těžko lze předpovědět všechny útoky. Pokud ale organizace izolují rizikové akce, jako je otevírání nedůvěryhodných souborů nebo stránek, získají pojistku, která zastaví hrozbu dřív, než způsobí škodu, a to bez narušení komfortu uživatelů.“

Součástí zveřejněné zprávy je i blogový příspěvek analyzující šíření malwaru zaměřeného na krádež přihlašovacích cookies (tedy dat, která udržují aktivní přihlášení), zneužití přístupových údajů a rostoucí výskyt infostealerů. Místo krádeže hesel či obcházení dvoufaktorového ověření (MFA) útočníci často zneužívají cookies, které potvrzují přihlášení uživatele, a získají tak okamžitý přístup k citlivým systémům. Podle analýzy útoků zveřejněných ve 3. čtvrtletí 2025 tvořily infostealery 57 % nejrozšířenějších malwarových rodin.

IT Systems podporuje

Formulář pro přidání akce

Další vybrané akce