- Přehledy IS

- APS (20)

- BPM - procesní řízení (23)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (78)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk| Přihlaste se k odběru newsletteru SystemNEWS, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| |

Méně známé slabiny WiFi

Zabezpečení podnikové bezdrátové sítě nepředstavuje pouze zvolení vhodného způsobu šifrování přenášených dat, ale i výběr vhodné autentizační metody. Existuje celá řada autentizačních metod, které se vzájemně liší jak nároky na nasazení, tak výsledným zabezpečením. Zajímá vás, jakou autentizační metodu použít?

Zabezpečení podnikové bezdrátové sítě nepředstavuje pouze zvolení vhodného způsobu šifrování přenášených dat, ale i výběr vhodné autentizační metody. Existuje celá řada autentizačních metod, které se vzájemně liší jak nároky na nasazení, tak výsledným zabezpečením. Zajímá vás, jakou autentizační metodu použít?

V případě metalických sítí má útočník omezené možnosti útoku. Úspěšný útok je podmíněn zapojením svého zařízení do infrastruktury sítě, což zpravidla vyžaduje fyzický přístup do prostor společnosti. Oproti tomu šíření WiFi signálu je obecně obtížné předpovědět, či přímo omezit na vyhrazené prostory [1]. Útočník se tak může nacházet na veřejně přístupném místě mimo prostory společnosti, a přesto mít dostatečný signál pro pokusy o neautorizovaný přístup do sítě. Z toho důvodu je nutné věnovat bezpečnostnímu nastavení bezdrátové sítě náležitou pozornost, hlavně pokud je bezdrátová síť součástí síťové infrastruktury organizace či společnosti, jejíž kompromitace by s sebou nesla finanční, reputační či jiná rizika.

Zabezpečení bezdrátových WiFi sítí vykonalo za posledních deset let dlouhou cestu. Přesto v současné době není použití nedostatečných bezpečnostních mechanismů v podnikových WiFi sítích stále žádnou výjimkou. V srpnu roku 2011 byla skupina útočníků z města Seattle schopna během krátké doby kompromitovat více než deset nedostatečně zabezpečených podnikových WiFi sítí s cílem krádeže a následného prodeje citlivých údajů [2]. Škoda byla vyčíslena v přepočtu na více než patnáct milionů korun.

Historie WiFi

Již první verze standardu IEEE 802.11 [3] z roku 1997 podporovala šifrování bezdrátové komunikace prostřednictvím kryptogra?ckého algoritmu WEP. První bezpečnostní nedostatky tohoto algoritmu byly publikovány v roce 2001. Spolu s postupným objevováním bezpečnostních slabin šifrovacího algoritmu RC4, na kterém je algoritmus WEP postaven, sílila potřeba modernějšího a bezpečnějšího kryptogra?ckého mechanismu pro bezdrátové sítě. Tím byl v roce 2002 mechanismus WPA využívající algoritmus TKIP.Zabezpečení WPA vychází z draftu standardu 802.11i a bylo vydáno s důrazem na rychlou opravu nedostatků zabezpečení WEP bez nutnosti zásahů do hardware bezdrátových zařízení. Plnohodnotný standard IEEE 802.11i byl vydán v roce 2004 a nese označení WPA2. WPA2 přináší podporu šifrování pomocí algoritmu AES, který je do dnešní doby považován za bezpečný. Od roku 2008 se začínají objevovat první náznaky bezpečnostních nedostatků algoritmu TKIP umožňující injekci dat do šifrované komunikace.

Podnikové WiFi sítě

V případě podnikových WiFi sítí je obvykle využita autentizace uživatelů dle standardu 802.1X. Hlavní výhodou nasazení tohoto standardu je pohodlná možnost správy vysokého počtu uživatelů. Zatímco u typů zabezpečení WEP či WPA Personal se všichni uživatelé bezdrátové sítě přihlašují se stejným (sdíleným) klíčem, v případě využití 802.1X standardu má každý uživatel svůj vlastní pár přihlašovacích údajů, případně vlastní klientský certi?kát. Tato vlastnost zpřehledňuje správu uživatelů a také zjednodušuje monitoring a možnost dohledání konkrétního uživatele v případě incidentu. Odebrání možnosti přístupu k síti určitému klientovi je otázka zablokování jednoho účtu, zatímco v síti se sdíleným heslem by tato situace musela být řešena změnou sdíleného klíče, čímž by tato změna zasáhla všechny uživatele dané bezdrátové sítě.

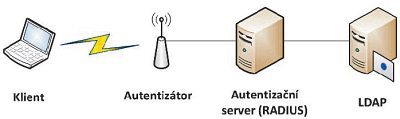

V architektuře 802.1X bezdrátové sítí vystupují tři hlavní entity (obr. 1). Klientem je jakékoliv zařízení (notebook, mobilní telefon, tablet, …) schopné připojení k WiFi síti. Autentizátorem je obvykle přístupový bod, jehož hlavním úkolem je přeposílání autentizačních zpráv mezi klientem a autentizačním serverem. Autentizační server potom na základě informací poskytnutých klientem rozhodne, zda klientovi bude umožněn do sítě přístup. Samotné autentizační údaje mohou být uloženy přímo na autentizačním serveru, avšak obvykle je využita externí databáze či LDAP.

Obr. 1: Schéma WiFi 802.1X architektury

V rámci 802.1X WiFi sítě lze nasadit tři způsoby zabezpečení komunikace: WEP, WPA-TKIP nebo WPA2-AES. Jak již bylo uvedeno v úvodu, protokol WEP obsahuje závažné bezpečnostní nedostatky a jeho použití není doporučováno. V rámci WPA-TKIP byly objeveny chyby, které sice přímo nevedou k neautorizovanému přístupu k síti, ale umožňují vložení paketů do šifrované komunikace – jedná se o tzv. Beck-Tews útok [4]. Jediným doporučovaným způsobem zabezpečení se tak stal standard WPA2 v kombinaci s šifrovacím algoritmem AES. Kromě nasazení vhodného šifrovacího algoritmu spočívá další úroveň zabezpečení bezdrátové sítě ve výběru vhodné autentizační metody. Dále se budeme zabývat právě jednotlivými typy nejrozšířenějších autentizačních metod, jejich výhodami a nevýhodami.

Autentizační metody

Pro účely autentizace se v 802.1X sítích využívá protokol EAP – Extensible Authentication Protocol. Rozlišujeme různé metody tohoto protokolu, které se vzájemně liší jak požadavky pro nasazení, tak zabezpečením procesu autentizace [5]. Následuje popis klasických zástupců autentizačních metod.

EAP-MD5

EAP-MD5 je autentizační metoda původně navržená pro metalické sítě. Jak již z názvu vyplývá, metoda využívá pro účely autentizace klienta hashovací funkci MD5. Útočník, který proces přihlašování odchytí, má v případě použití slabého hesla poměrně jednoduchou práci. Vzhledem k tomu, že tato metoda nepodporuje generování dynamických klíčů, a nelze tak nasadit v kombinaci s WPA či WEP, není u bezdrátových sítí příliš rozšířena. Z těchto důvodů není použití této metody doporučováno.

LEAP

LEAP (Lightweight Extensible Authentication Protocol) je metoda vyvinutá společností Cisco Systems v roce 2000. Závažná zranitelnost této metody byla publikována v roce 2003 a spočívá v optimalizované metodě off-line útoku hrubou silou vůči uživatelským přihlašovacím údajům. Metoda LEAP je v současné době považována za zastaralou a nepříliš bezpečnou. Samotná společnost Cisco Systems doporučuje použití metody EAP-FAST, která byla vytvořena s cílem odstranit bezpečnostní nedostatky metody LEAP [6]. Pokud není z jakéhokoliv důvodu možné LEAP nahradit za bezpečnější metodu, je nutné použít dostatečně silná hesla, která jsou schopna odolat off-line slovníkovému útoku.

EAP-FAST

Metoda EAP-FAST (Flexible Authentication via Secure Tunneling) vydaná společností Cisco Systems má za úkol odstranit bezpečnostní nedostatky předchozí metody LEAP. Před samotnou autentizací je vytvořen šifrovaný tunel pomocí tzv. PAC (protected access credentials) souboru, který je unikátní pro každého klienta. Metoda nabízí dva způsoby distribuce těchto souborů. Manuální způsob distribuce je v případě velkého množství klientů komplikovaný, proto se běžně využívá automatická distribuce. Právě v případě využití automatické distribuce PAC souborů bez nasazení serverového certifikátu má útočník možnost po zachycení obsahu PAC provést útok vedoucí ke kompromitaci uživatelských přihlašovacích údajů [7]. V případě automatické distribuce je doporučené nasadit na autentizační server serverový certifikát. V takové konfiguraci poskytuje metoda EAP-FAST vysokou úroveň zabezpečení.

PEAP

Nejrozšířenější autentizační metodou v podnikových WiFi sítích je metoda PEAP (Protected EAP). PEAP na rozdíl od předchozích metod vynucuje nasazení serverového certifikátu, který slouží klientům k ověření identity autentizačního serveru. V případě nasazení této metody je nutné dbát na důslednou konfiguraci klientů. Každý klient musí mít explicitně nařízenou kontrolu serverového certifikátu. V případě, že daný klient tuto kontrolu neprovádí, stává se náchylný na útok, kdy útočník v dosahu klienta zprovozní síť se stejným SSID a vlastním autentizačním serverem [8]. Po připojení klienta k této podvrhnuté síti potom hrozí kompromitace jeho uživatelských údajů. Tento útok je označován jako AP impersonalizace [9].

EAP-TLS

EAP-TLS je jednou z mála používaných autentizačních metod, která vynucuje použití klientských certifikátů. Tím metoda zajišťuje vysokou úroveň zabezpečení, ale na druhou stranu také vyšší náklady spojené s vybudováním PKI infrastruktury, správou a distribucí certifikátů. Klientský certifikát může být nainstalován přímo v operačním systému klienta nebo může být z důvodu vyššího zabezpečení uložen na čipové kartě. Proti této metodě nejsou známé žádné útoky spočívající v odposlechu komunikace či AP impersonalizace. Jedinou možností kompromitace uživatelského účtu je získání klientského certifikátu.

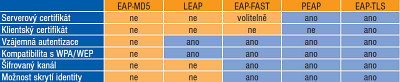

Srovnání autentizačních metod

Zhodnocení bezpečnosti

Žádná z popsaných autentizačních metod nepřenáší autentizační údaje klienta v otevřené podobě. V případě metod EAP-MD5 a LEAP však dochází k nedostatečné ochraně uživatelem zadaných dat (není vytvořen šifrovaný tunel) a po zachycení fáze autentizace je možné zahájit slovníkový útok s cílem získat heslo uživatele.

U metod EAP-FAST a PEAP je situace z hlediska bezpečnosti mnohem lepší. Přesto je však možné v případě nesprávně nakonfigurované automatické distribuce PAC souborů u metody EAP-FAST a v případě nedostatečně nakonfigurovaných klientů u metody PEAP stále možné podniknout úspěšný útok vedoucí ke kompromitaci uživatelského účtu. Metoda EAP-TLS využívá robustní bezpečnostní model založený na asymetrické kryptografii a je tak proti jakýmkoliv útokům hrubou silou imunní.

Uživatelské jméno je u všech zmíněných EAP metod přenášeno v otevřené podobě. Metody EAP-FAST, LEAP a EAP-TLS však přenos uživatelského jména zapouzdřují do šifrovaného kanálu a uživatelské přenášené na počátku EAP komunikace v otevřené podobě tak může být v případě těchto metod libovolné, nebo rovnou skryté, což představuje další úroveň zabezpečení. Pro využití skrývání identity však musí být tato vlastnost podporovaná suplikantem klienta.

Jednoznačně nejvyšší úroveň zabezpečení z popsaných metod zajišťuje EAP-TLS, a to díky vynucení použití klientských certifikátů. To zároveň přináší zvýšené náklady a nároky na implementaci této metody. Rozumnou volbou je použití metody PEAP, která využívá certifikáty pouze na serverové straně, ale stále poskytuje vysokou úroveň zabezpečení. V případě nasazení této metody je však nutné dbát na správnou konfiguraci klientských zařízení. V úvahu také připadá použití metody EAP-FAST, která ve vhodné konfiguraci poskytuje slušnou úroveň zabezpečení, avšak za cenu komplikovanější distribuce PAC souborů. Metody LEAP a EAP-MD5 jsou z bezpečnostního hlediska nevyhovující a není doporučené je používat. Porovnání metod z různých pohledů je uvedeno v tabulce.

Závěr

V článku byly naznačeny přednosti a slabiny autentizačních metod používaných v případě podnikových WiFi sítí. Bezdrátová síť je součástí síťové infrastruktury společnosti a její kompromitace sebou může nést finanční, reputační či jiná rizika. Je nutné si uvědomit, že WiFi síť představuje pro útočníka snadno dostupný cíl, a je tak nutné výběru konkrétního zabezpečení věnovat náležitou pozornost.

Použité zdroje

[1] Watson, C.: How to Limit the Wireless Signal, 10.10.2011, online: http://www.ehow.com/how_8537646_limit-wifi-signal.html

[2] Schwartz, J.: Wardriving Burglars Hacked Business Wi-Fi Networks, 23.9.2011, online: http://www.informationweek.com/news/security/attacks/231602047

[3] IEEE Standard 802.11-2007, 12.6.2007, online: http://standards.ieee.org/getieee802/download/802.11-2007.pdf

[4] Tews, E., Beck, M: Practical attacks against WEP and WPA, 23.4.2012, online: http://dl.aircrack-ng.org/breakingwepandwpa.pdf

[5] Liu, D. Q., Coslow, M.: Extensible authentication protocols for IEEE standards 802.11 and 802.16. In Proceedings of the International Conference on Mobile Technology, Applications, and Systems, Mobility ’08, New York, NY, USA: ACM, 2008, ISBN 978-1-60558-089-0, s. 47:1–47:9.

[6] Cisco Response to Dictionary Attacks on Cisco LEAP, online: http://www.cisco.com/en/US/products/hw/wireless/ps430/prod_bulletin09186a00801cc901.html

[7] Cache, J., Wright, J., Liu, V.: Hacking Exposed Wireless. Hacking Exposed, McGraw-Hill, 2010, ISBN 9780071666619.

[8] Dunstan, P.: Attacking and Securing PEAP, 17.5.2010, online: http://www.defenceindepth.net/2010/05/attacking-and-securing-peap.html

[9] Antoniewicz B.: WiFi: Rogue AP detection and AP impersonation, 9.11.2011, online: http://blogs.mcafee.com/mcafee-labs/wifi-rogue-ap-detection-and-ap-impersonation

Lukáš Antal

Autor působí jako IT security consultant ve společnosti AEC, členu Cleverlance Group.

| 12.2. | Kontejnery v praxi 2026 |

| 26.2. | IT ve zdravotnictví 2026 |

| 12.3. | IT Security Worshop 2026 |

| 19.3. | Jak dostat výrobu pod kontrolu aneb realistické plánování... |

| 15.4. | Energy Vision 2026 |

Formulář pro přidání akce

| 26.2. | Kyberbezpečnost v IT bez strašení: kde začít? |