- Přehledy IS

- APS (20)

- BPM - procesní řízení (23)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (78)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk| Přihlaste se k odběru newsletteru SystemNEWS, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| |

Cesta k efektivnímu identity managementu (7. díl)

Nasazení IAM technologií

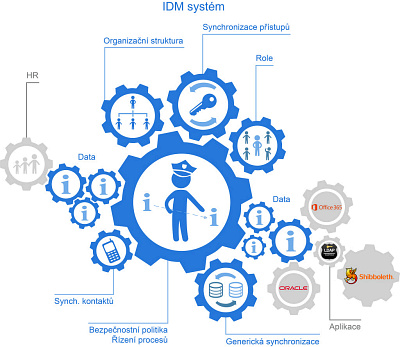

Při řešení projektů z oblasti správy identit a přístupů (Identity and Access Management, IAM) je obvykle potřebné nasadit více technologií – správu identit (provisioning), řízení přístupů (access management) i adresářovou službu, která je pro řízení přístupů nevyhnutelná. Můžete být v pokušení implementovat všechny technologie najednou, to je ale velmi nepraktické.

Při řešení projektů z oblasti správy identit a přístupů (Identity and Access Management, IAM) je obvykle potřebné nasadit více technologií – správu identit (provisioning), řízení přístupů (access management) i adresářovou službu, která je pro řízení přístupů nevyhnutelná. Můžete být v pokušení implementovat všechny technologie najednou, to je ale velmi nepraktické.

Mezi jednotlivými technologiemi jsou logické závislosti, což výrazně komplikuje projekt jejich společného nasazení. Bez adresářové služby není možné efektivně využít řízení přístupů a bez provisioningu je správa účtů v adresářové službě velmi náročná. Navíc řízení přístupů není prakticky realizovatelné pro všechny typy aplikací, pro tyto aplikace je však možné spravovat účty a přístupy pomocí provisioningu.

Nejlepší způsob nasazování IAM technologií je použít metodu postupných kroků. Přesné pořadí, velikost a náplň jednotlivých kroků je potřebné naplánovat pro konkrétního zákazníka, všeobecně však doporučujeme postupovat následovně:

- nasadit adresářovou službu, která bude sloužit jako centrální úložiště identit

- nasadit provisioning

- použít provisioning na správu adresářové služby a správu aplikačních účtů

- rozvoj politik provisioningu (správa hesel, RBAC, napojení na HR, synchronizace organizační struktury)

- nasazení řízení přístupů s využitím adresářové služby jako databáze uživatelů

Jednotlivé IAM technologie je vhodné nasazovat postupně v iteracích. Při předání každé iterace by řešení mělo vždy přinést nějakou novou funkci, ať už zvýšení bezpečnosti pro administrátory, zrychlení procesu správy uživatelů nebo zjednodušení práce pro koncové uživatele. Trvání iterací by mělo být přiměřené složitosti řešení, orientačně jeden až šest měsíců.

Na začátku nasazení je vhodné vykonat hrubou (rychlou) analýzu všech aplikací, které se mají stát jeho součástí. To umožní jejich rozdělení do kategorií, např. podle předpokládané složitosti integrace, podle počtu uživatelů, dopadu na zrychlení procesů, bezpečnostní citlivosti apod. Výsledkem bude naplánování nasazení do více iterací. V každé z nich se podrobně analyzuje jen příslušná skupina aplikací, navrhne se způsob jejich integrace, implementuje se, otestuje a nasadí.

Při iterativním přístupu získává zákazník benefity průběžně po dokončení každé fáze místo jednorázového výstupu na konci projektu. Plánování dalších iterací je možné řešit ještě před dokončením té aktuální, což umožní integrovat nové aplikace, ale i průběžně rozvíjet řešení, např. přidávat nové typy identit, nové procesy, rozšiřovat správu účtů i o správu skupin, aplikačních rolí apod. V neustále se měnícím a většinou heterogenním prostředí jsou možnosti neomezené. Iterativní nasazení umožňuje rovněž lépe řídit náklady.

Na stanovení doporučeného počtu iterací v IAM řešení neexistuje všeobecné pravidlo. Závisí totiž na složitosti řešení, dostupnosti zdrojů a časových možnostech. IAM však není nutné chápat jako projekt, ale jako program. Podobně jako programy informační bezpečnosti, ani IAM aktivity nemají svůj jednoznačný konec. Mění se jen intenzita aktivit. První kroky programu jsou typicky velmi intenzivní (nasazování, přizpůsobování). Pozdější změny programu jsou méně intenzivní (údržba, upgrade, přizpůsobování měnícímu se prostředí a procesům). IAM program však nikdy úplně nekončí. Proto je potřebné naplánovat dlouhodobě udržitelné tempo aktivit. Projekt, který má vysoké počáteční náklady na licence či drahé zahraniční konzultanty může mít pak nedostatek finančních zdrojů na pozdější fáze programu a IAM řešení tak postupně chátrá. Proto je výhodnější preferovat řešení, která je možné nasazovat iterativně a průběžně kontrolovat náklady na IAM program v poměru k benefitům, které přináší.

Mnoho lidí si myslí, že při nasazení IAM řešení je potřebné integrovat všechny aplikace bez ohledu na jejich používání, počty uživatelů, složitost integrace apod. Taková integrace může mít výrazný dopad na cenu a řešení. Je celkem logické, že nebude mít velký význam integrovat aplikaci, která bude za několik měsíců zrušená. Existují však i méně zjevné případy. Zkuste si například představit firmu s 5 000 zaměstnanci, která má aplikaci, do které má přístup jen deset z nich. Jde o uzavřenou, špatně dokumentovanou aplikaci, o které víme jen to, že ukládá údaje v relační databázi. Snaha o integraci takovéto aplikace do provisioningu znamená, že je potřebné nastudovat (dostupnou) dokumentaci, pochopit datový model alespoň v míře potřebné pro správu účtů a přístupů, vytvořit konektor, otestovat ho, nakonfigurovat a nasadit do provisioning systému.

Ještě horší je situace v případě, kdy se má taková aplikace integrovat do řízení přístupů. V závislosti od „uzavřenosti“ aplikace to může vyžadovat změny v aplikaci – autentifikace a autorizace musí využívat prostředky řízení přístupu. Často to může znamenat angažování původního dodavatele.

Získané výhody při 100 % integraci aplikací tedy nemusí být vždy odpovídající vynaloženému úsilí a zdrojům.

Naopak mnoho aplikací umožňuje využít integraci vůči adresářové službě pomocí LDAP. Tehdy aplikace pro objekty uživatelů nevyužívá svoji vlastní (většinou uzavřenou) databázi, ale získává informace o uživatelích a jejich aplikačních rolích z adresářové služby pomocí standardního a dlouho používaného protokolu. Odpadá nevyhnutelnost často složité analýzy lokální databáze uživatelů a její správa. Účty a aplikační role v adresářové službě se dají jednoduše spravovat pomocí provisioningu bez potřeby dalších investic do integrace dané aplikace. Když je aplikaci možné zapojit do řízení přístupů, její integrace a jednoduchost používání pro koncové uživatele se výrazně zlepší. V případě, že aplikaci z nějakého důvodu není praktické zapojit do řízení přístupů, dá se využít alespoň možnost centrální správy účtů v adresářové službě. Uživatel se sice bude muset přihlašovat, ale toto heslo bude stejné jako heslo do adresářové služby.

Pří výběru produktů v rámci IAM řešení je potřebné počítat se dvěma druhy nákladů: cena za licence použitých produktů a cena za implementační práce. Každý IAM produkt je potřebné konfigurovat, přizpůsobit, nasadit a testovat pro konkrétní nasazení. Tyto práce představují největší část nákladů a jejich objem je často velmi těžké odhadnout. Obvykle platí, že náklady na implementační práce by měly být výrazně vyšší než je cena licence. Pokud je v IAM projektu zahrnuto málo implementačních prací, je téměř jisté, že potřeba těchto prací se ukáže v průběhu projektu a způsobí velké problémy.

Velkou výhodou v tomto směru mají open source produkty, které jsou dostupné bez poplatků za licence. Nulová cena licencí znamená minimální počáteční náklady, proto jsou tyto produkty ideální pro iterativní nasazování. Iterativní nasazování a nízké počáteční náklady dokáží efektivně minimalizovat projektová a obchodní rizika.

|

Ing. Radovan Semančík, PhD. Autor pracuje ve společnosti Evolveum na pozici softwarového architekta a specialisty na správu identit. Navrhoval jedno z prvních řešení správy identit ve střední Evropě a podílel se na návrhu a nasazení mnoha komplexních řešení v oblasti správy identit. Momentálně věnuje většinu svého času vedením projektu midPoint, který je nejrozsáhlejším volně dostupným open source systémem pro správu identit. |

Ing. Ivan Noris Autor pracuje ve společnosti Evolveum na pozici Senior Identity Engineer, Senior Tester. Věnuje se zejména testování a konfiguraci systému midPoint. |

|

Stanislav Grünfeld, MBA Spoluautor působí ve společností AMI Praha jako ředitel realizace a je zodpovědný za projekty v oblasti identity managementu. |

| 12.2. | Kontejnery v praxi 2026 |

| 26.2. | IT ve zdravotnictví 2026 |

| 12.3. | IT Security Worshop 2026 |

| 19.3. | Jak dostat výrobu pod kontrolu aneb realistické plánování... |

| 15.4. | Energy Vision 2026 |

Formulář pro přidání akce

| 18.2. | Webinář: AI pro firemní procesy: bezpečnost na prvním... |

| 25.2. | ICT snídaně: Jak zmodernizovat firmu pomocí „context... |

| 26.2. | Kyberbezpečnost v IT bez strašení: kde začít? |