- Přehledy IS

- APS (20)

- BPM - procesní řízení (22)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (79)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk| Přihlaste se k odběru newsletteru SystemNEWS, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| |

Těžící malware je stále zákeřnější

Malware těžící na počítačích obětí digitální měny ve prospěch útočníků patřil v loňském roce mezi nejrozšířenější kybernetické útoky vůbec a zatím nic nenasvědčuje tomu, že by jeho hrozba měla pominout. Je přitom stále obtížnější se proti takovému malware bránit, protože používá různé techniky, které mu pomáhají ukrýt se před obrannými mechanismy. Jednou z nich je využívání instalačních služeb Windows.

Malware těžící na počítačích obětí digitální měny ve prospěch útočníků patřil v loňském roce mezi nejrozšířenější kybernetické útoky vůbec a zatím nic nenasvědčuje tomu, že by jeho hrozba měla pominout. Je přitom stále obtížnější se proti takovému malware bránit, protože používá různé techniky, které mu pomáhají ukrýt se před obrannými mechanismy. Jednou z nich je využívání instalačních služeb Windows.

Za obrovským nárůstem malwaru zaměřeného na těžení kryptoměn je snaha získat prostřednictvím tohoto typu hrozby bezprostředně zisk. Proto kyberzločinci vyvíjí stále sofistikovanější postupy, jak počítače obětí napadnout a zůstat v napadeném systému neodhalení. V důsledku toho vzniká kombinace stále nových skrývajících technik.

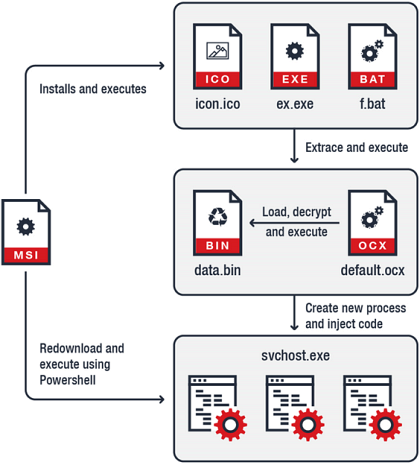

Příkladem může být malware detekovaný jako Coinminer.Win32.MALXMR.TIAOODAM, jehož součástí je hned několik postupně aktivovaných „mlžících“ mechanismů. Malware dorazí do potenciálně zneužitelného počítače jako MSI balíček pro Windows Installer Service – již tento samotný fakt stojí za pozornost, protože jde o službu oprávněnou k instalaci softwaru do operačního systému. Použití zcela důvěryhodné součásti systému Windows způsobuje, že daný malware vypadané méně podezřele a má větší šanci obejít některé bezpečnostní filtry.

Způsob nákazy probíhá dle následujícího obrázku:

Analýza vzorku ukázala, že malware sám sebe nainstaluje do adresáře:

%AppData%RoamingMicrosoftWindowsTemplateFileZilla Server

Pokud by tento adresář ještě neexistoval, dojde k jeho automatickému vytvoření. Obsahem tohoto adresáře bude několik různých souborů sloužících jako součást „ochranného“ mechanismu, konkrétně jde o:

- f.bat – dávkový soubor se skriptem, který má za úkol zastavit aktuálně spuštěné anti-malwarové programy

- ex.exe – dekomprimovací nástroj určený pro rozbalení dalšího „instalačního“ souboru: icon.ico

- icon.ico – soubor ve formátu zip, který je chráněný heslem a tváří se jako soubor s ikonami. Jenže tomu tak ve skutečnosti není a jeho rozbalením se v počítači oběti objeví dva další soubory (viz prostřední třetina výše uvedeného obrázku):

- default.ocx – modul zavaděče zodpovědný za dešifrování a instalaci modulu pro těžení kryptoměny

- data.bin – šifrovaný soubor s modulem pro těžení přeložený ve vývojovém prostředí Delphi a komprimovaný v univerzálním formátu pro kompresi spustitelných souborů UPX

V další části instalačního procesu dojde k vytvoření kopií knihovny jádra operačního systému ntdll.dll a pro komponenty uživatelského rozhraní user32.dll – cílem je s největší pravděpodobností ještě o něco ztížit detekci volání funkcí aplikačního rozhraní malwaru. Následuje pak vytvoření konfiguračního souboru včetně nastavení pro samotný těžící modul. Zajímavostí jsou dialogy zobrazované během instalace, které obsahují texty v azbuce a nikoli v angličtině – tato zdánlivá drobnost by mohla být vodítkem k tomu, z jaké oblasti malware vlastně pochází.

Zajímavý je i další postup – dojde k vytvoření tří nezávislých procesů hostitele služby pro zavedení kódu s tím, že první dva budou zastávat roli hlídacích psů. Ti mají na starosti případné opětovné stažení instalačního balíčku v případě narušení činnosti malwaru. A třešinkou na dortu je pak samo-destrukční mechanismus, který má ztížit detekci i následnou analýzu. Je zcela nezpochybnitelné – i s ohledem na použití oblíbeného nástroje pro tvorbu instalačních balíčků WiX – že autoři tohoto těžícího malwaru vyvinuli k co nejlepšímu ukrytí svého díla skutečně maximální úsilí.

Z uvedeného popisu je patrná zákeřnost, která je natolik účinná, že opravdu vede ke ztížení detekce běžnými prostředky. Navíc počítačoví zločinci své „krycí“ postupy neustále zdokonalují a jedinou možností tak je využívat výkonné bezpečnostní nástroje a řešení, která mohou chránit uživatele a firmy před hrozbami detekováním škodlivých souborů a zpráv a také blokováním všech souvisejících podezřelých URL adres.

Zdroj: materiály společnosti TrendMicro.

Formulář pro přidání akce

| 13.3. | CONTROLLING A BI PRAKTICKY - Manažerská výsledovka |