- Přehledy IS

- APS (20)

- BPM - procesní řízení (22)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (79)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk| Přihlaste se k odběru newsletteru SystemNEWS, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| |

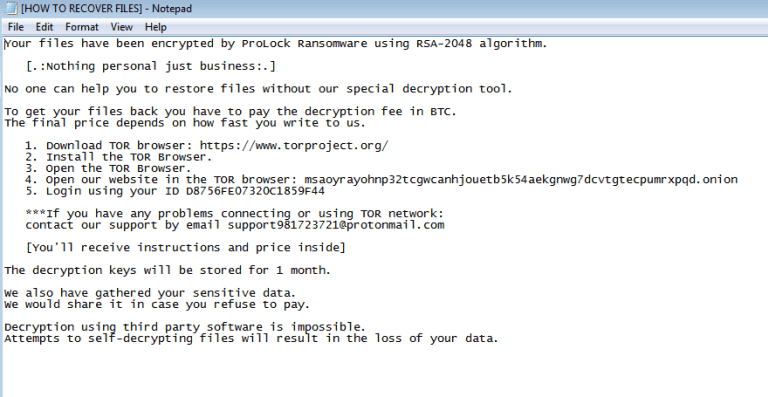

Sophos varuje před ransomwarem ProLock a jeho vadným dešifrovacím nástrojem

Ransomware ProLock se proslavil nejprve v březnu 2020 a pak také v květnu 2020, když FBI uvedla, že dešifrovací klíč poskytnutý obětem, které zaplatily výkupné, nefungoval. Nová studie společnosti Sophos popisuje neobvyklý způsob, jakým ProLock šifruje soubory a který může být příčinou, proč dešifrovací nástroj poskytnutý útočníky poškodí data, která byla během ransomwarového útoku zašifrována.

Ransomware ProLock se proslavil nejprve v březnu 2020 a pak také v květnu 2020, když FBI uvedla, že dešifrovací klíč poskytnutý obětem, které zaplatily výkupné, nefungoval. Nová studie společnosti Sophos popisuje neobvyklý způsob, jakým ProLock šifruje soubory a který může být příčinou, proč dešifrovací nástroj poskytnutý útočníky poškodí data, která byla během ransomwarového útoku zašifrována.

Studie SophosLabs nazvaná „ProLock ransomware vám poskytne dešifrování prvních 8 kilobajtů zdarma“ přináší detailní pohled na ProLock, což je nepředvídatelný, destruktivní ransomware se znepokojivými následky. Ve zmíněné studii SophosLabs poskytnul detailní pohled na tento ransomware a jeho obvyklý postup zašifrování souborů, kdy přeskakuje soubory menší než 8 192 bajtů a šifrování větších souborů začíná po prvních 8 192 bajtech. Výsledkem jsou soubory, které jsou částečně čitelné a z části zašifrované. To mohlo přispět k tomu, proč dešifrovací klíč, který oběti obdrží po zaplacení výkupného, aby svá data zase dešifrovali, ve skutečnosti zašifrované soubory poškodí. To znamená, že i když oběti zaplatí, existuje možnost, že budou jejich data ztracena nebo bude jejich obnova ještě nákladnější.

I bez zašifrování kvůli výkupnému může ProLock svým obětem způsobit značnou ekonomickou škodu, protože šifrování je pravděpodobně pouze posledním krokem při narušení cílené sítě. Sophos pro prevenci před těmito typy útoků doporučuje především zabezpečení vzdáleného přístupu k síti, zejména přesunout přístup přes RDP (Remote Desktop Protocol) za virtuální privátní síť a pro vzdálený přístup používat vícefaktorovou autentizaci. Samozřejmostí by mělo být udržování off-line záloh a ochrana desktopů i serverů před malwarem.

„I za nejlepších okolností je těžké se z ransomwarového útoku zotavit. Ale obvyklé šifrovací schéma ransomwaru ProLock, společně s vadným dešifrovacím nástrojem poskytovaným útočníky obětem ochotným spolupracovat a zaplatit výkupné, obnovení ještě více komplikují,“ říká Sean Gallagher, senior threat research ve společnosti Sophos. „V prostředí ransomwaru jsou taktiky, které ProLock používá, bolestně známé – použít RDP, phishing nebo malware třetích stran pro získání vzdáleného přístupu a využít nativní nástroje Windows k šíření jejich malwaru. Použití steganografie ke skrytí jejich kódu a obfuskovaných PowerShell skriptů pro jeho spuštění činí detekování těchto typů útoků bez silné ochrany před malwarem přinejmenším obtížným, a to zejména během pandemie. Společnosti se musí důkladně podívat na to, jak nasazují RDP a vzdálený přístup. zavedení dvoufaktorové autentizace pro vzdálený přístup a umístění RDP relací za virtuální privátní síť může významným způsobem snížit potenciál pro takové útoky.“

Obr. 1: Printscreen oznámení ransomwaru ProLock, zdroj: SophosLabs.

Formulář pro přidání akce

| 13.3. | CONTROLLING A BI PRAKTICKY - Manažerská výsledovka |