- Přehledy IS

- APS (20)

- BPM - procesní řízení (22)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (79)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk| Přihlaste se k odběru newsletteru SystemNEWS, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| |

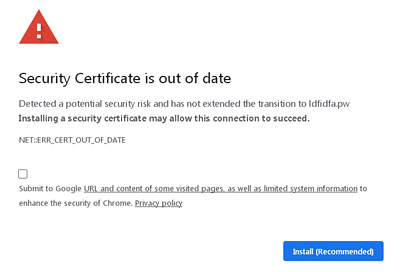

Pozor, malware se nově šíří prostřednictvím falešných bezpečnostních certifikátů!

Společnost Kaspersky vydala varování před novým způsobem šíření malwaru, který je maskován jako bezpečnostní certifikát. Útočníci v tomto případě využívají pro napadaní počítače falešné bezpečnostní certifikáty, které jsou uživateli podvodně podstrčené při navštívení infikovaného, ale přitom zcela legitimního webu. Kyberzločinci už dříve k šíření malwaru používali aktualizace legitimních aplikací, ale použití falešných bezpečnostních certifikátů je v tomto směru novinkou.

Společnost Kaspersky vydala varování před novým způsobem šíření malwaru, který je maskován jako bezpečnostní certifikát. Útočníci v tomto případě využívají pro napadaní počítače falešné bezpečnostní certifikáty, které jsou uživateli podvodně podstrčené při navštívení infikovaného, ale přitom zcela legitimního webu. Kyberzločinci už dříve k šíření malwaru používali aktualizace legitimních aplikací, ale použití falešných bezpečnostních certifikátů je v tomto směru novinkou.

Celý proces funguje následujícím způsobem. Když se uživatelé snaží navštívit infikovanou stránku, objeví se iframe oznamující, že bezpečnostní certifikát webu je zastaralý a připojení nelze dokončit. Aby mohl uživatel pokračovat, je mu doporučena instalace nového certifikátu. Místo toho si ale uživatel do svého zařízení nainstaluje malware.

„Lidé se mohou stát obětí tohoto typu útoku velmi snadno. Útočí na ně totiž z legitimních stránek, které už dříve s největší pravděpodobností navštívili. Navíc adresa, která je uvedená v iframu, odkazuje na existující stránku. Uživatelé proto přirozeně doporučený certifikát nainstalují, aby mohli pokračovat v prohlížení dané stránky. V takovýchto případech, kdy je web vyzývá k nainstalování určité komponenty, by ale měli být obzvláště obezřetní. Většinou není nutné nic instalovat,“ varuje Viktoria Vlasova, bezpečnostní odbornice ze společnosti Kaspersky.

Doposud odborníci v rámci tohoto útoku detekovali dva druhy trojských koní – Mokes a Buerak. První zmiňovaný umožňuje přístup do napadeného zařízení prostřednictvím backdooru, zatímco druhý do něj stahuje dodatečný malware.

Více informací se dozvíte na blogu Securelist.

Formulář pro přidání akce

| 13.3. | CONTROLLING A BI PRAKTICKY - Manažerská výsledovka |