- Přehledy IS

- APS (20)

- BPM - procesní řízení (22)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (79)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk| Přihlaste se k odběru newsletteru SystemNEWS, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| |

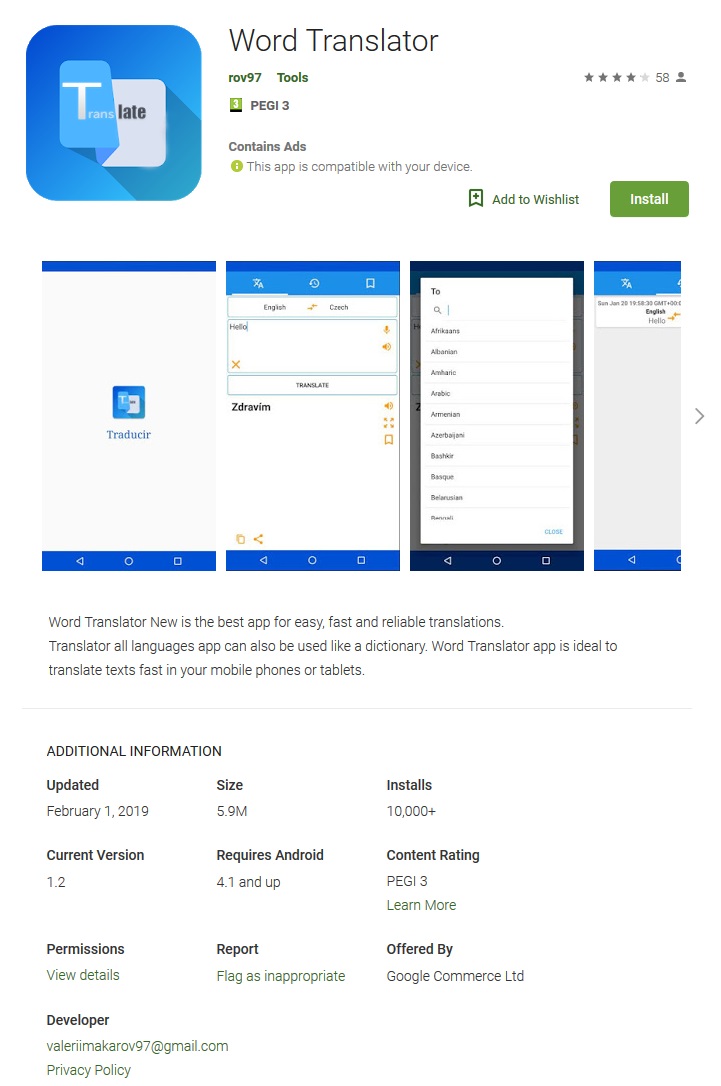

Nebezpečná mobilní aplikace ohrozila klienty bank v ČR

Společnost ESET vydala varování před další rizikovou aplikaci, která byla k dispozici v oficiálním obchodě Google Play. Nástroj pro překládání textů Word Translator byl ve skutečnosti trojským koněm, která umožňoval útočníkům vzdálený přístup do bankovního účtu napadeného uživatele. Cílem útočníků byli především na klienti bank působících v České republice, kterým mohli zcizit přihlašovací údaje.

Společnost ESET vydala varování před další rizikovou aplikaci, která byla k dispozici v oficiálním obchodě Google Play. Nástroj pro překládání textů Word Translator byl ve skutečnosti trojským koněm, která umožňoval útočníkům vzdálený přístup do bankovního účtu napadeného uživatele. Cílem útočníků byli především na klienti bank působících v České republice, kterým mohli zcizit přihlašovací údaje.

Šlo o již třetí podobný útok v krátké době. Z pohledu škodlivého kódu, který útočníci použili, se jedná o prakticky stejnou hrozbu, jakou byla aplikace QRecorder z loňského září nebo Blockers call 2019 z ledna tohoto roku. Naplňují se tak předpoklady, že prvně detekovaný QRecorder byl pilotní kampaní útočníků. Nyní v drobných obměnách opakují totožný model.

„Podařilo se nám zachytit nástroj, jehož oficiální funkcí mělo být překládání textu. Na základě naší interní analýzy můžeme říci, že původně legitimní aplikace byla v průběhu času opět tzv. ztrojanizována. To znamená, že se po některé z jejich aktualizací stal z aplikace World Translator tzv. trojský kůň,“ říká Miroslav Dvořák, technický ředitel české pobočky společnosti ESET. „Onen tzv. trojský kůň umožňuje útočníkům stáhnout do chytrého telefonu s operačním systémem Android nebezpečný obsah, což se také dělo. Celý scénář je totožný s podvodnou aplikací QRecorder či Blockers call 2019,“ dodává Dvořák.

Po odhalení hrozby došlo k rychlému odstranění aplikace a nastavení účinných opatření na straně bank. Aplikace ovšem před odstraněním z obchodu Google Play měla více než 10 tisíc stažení.

Jak hrozba funguje?

Malware v telefonu čeká na zašifrovaný příkaz z tzv. C&C serveru útočníka, na základě kterého vykoná požadovanou aktivitu. V první fázi škodlivý kód zjišťuje, zda jsou v telefonu aplikace, které mohou být pro útočníky zpeněžitelné a nemusí se jednat pouze o bankovní aplikace. Následně je do telefonu stažen modul, který vytvoří neviditelnou vrstvu nad cílovou aplikací, například internetovým bankovnictvím, a snímá přihlašovací údaje uživatele.

Útočníci dále mají přístup do SMS zpráv, které jsou nejčastějším druhým ověřovacím faktorem při převodech peněz. Útočníkům tedy nic nebrání, aby si vzdáleně posílali peníze z účtu napadeného uživatele na cizí bankovní účty bez jeho vědomí.

Základem bezpečnosti je opatrnost

Přestože Google Play je oficiálním aplikačním obchodem pro platformu Android, neznamená to garanci důvěryhodnosti všech zde umístěných aplikací. Kromě instalace bezpečnostního softwaru proto představuje jedinou cestu důsledná kontrola požadovaných oprávnění aplikace s ohledem na její primární a legitimní účel. A to nejen v průběhu instalace, po prvním spuštění, ale i kdykoliv v budoucnu.

Formulář pro přidání akce

| 13.3. | CONTROLLING A BI PRAKTICKY - Manažerská výsledovka |