- Přehledy IS

- APS (20)

- BPM - procesní řízení (22)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (33)

- CRM (51)

- DMS/ECM - správa dokumentů (20)

- EAM (17)

- Ekonomické systémy (68)

- ERP (79)

- HRM (28)

- ITSM (6)

- MES (32)

- Řízení výroby (36)

- WMS (29)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (39)

- Dodavatelé CRM (33)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (71)

- Informační bezpečnost (50)

- IT řešení pro logistiku (45)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk| Přihlaste se k odběru newsletteru SystemNEWS, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| |

Hackeři zneužívají oblíbené cloudové služby pro maskování phishingových útoků

Společnost Check Point upozornila na novou taktiku hackerů, kteří zneužívají pro maskování phishingových útoků Google Cloud Platform (GCP). Problém se ale týká i AWS a Azure. Hackeři v oblíbených cloudových úložištích pomocí pokročilých funkcí maskují své škodlivé aktivity a mohou tak oklamat i uživatele, který by jinak u podezřelé domény nebo webové stránky bez certifikátu HTTPS zpozorněl.

Společnost Check Point upozornila na novou taktiku hackerů, kteří zneužívají pro maskování phishingových útoků Google Cloud Platform (GCP). Problém se ale týká i AWS a Azure. Hackeři v oblíbených cloudových úložištích pomocí pokročilých funkcí maskují své škodlivé aktivity a mohou tak oklamat i uživatele, který by jinak u podezřelé domény nebo webové stránky bez certifikátu HTTPS zpozorněl.

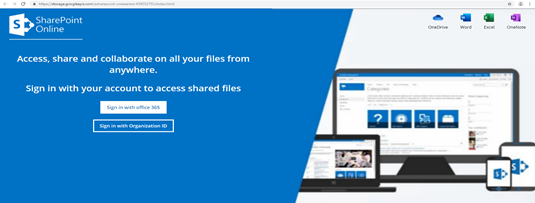

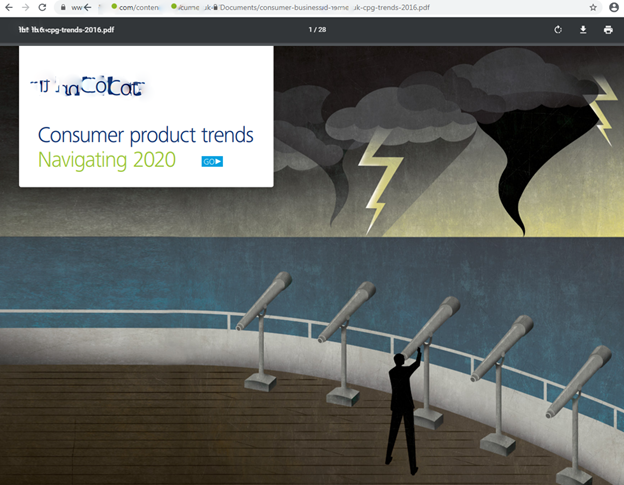

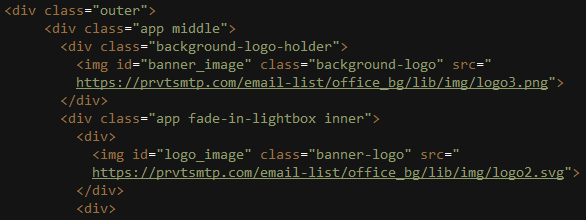

Na konkrétním příkladu Check Point ukazuje, jak se například hackeři snažili zneužít pokročilé funkce GCP k sofistikovanému phishingovému útoku. Hackeři nahráli na Disk Google PDF dokument s odkazem na phishingovou stránku. Phishingová stránka, hostovaná na storage.googleapis[.]com/asharepoint-unwearied-439052791/index.html, žádala uživatele, aby se přihlásil pomocí jména a hesla k Office 365 nebo podnikovému e-mailu. Když uživatel vybral jednu z možností, zobrazilo se vyskakovací okno s outlookovou přihlašovací stránkou. Po zadání přihlašovacích údajů se zobrazil skutečný PDF report publikovaný renomovanou poradenskou společností. Žádná z těchto fází v uživateli nevyvolávala podezření na něco nebezpečného, protože phishingová stránka byla hostována ve službě Google Cloud Storage. Zdrojový kód phishingové stránky ovšem ukázal, že většina zdrojů byla načtena z webu prvtsmtp[.]com, který patřil hackerům. Útočníci začali používat Google Cloud Functions pro spuštění kódu v cloudu, aniž by došlo k odhalení jejich vlastní škodlivé domény. Analýza stránky prvtsmtp[.]com ukázala spojení s ukrajinskou IP adresou (31.28.168[.]4). Mnoho dalších domén souvisejících s tímto phishingovým útokem bylo napojeno na stejnou nebo jiné IP adresy ze stejného bloku síťových IP adres.

Obr. 1: Phishingová stránka, která vyzývá uživatele k přihlášení pomocí jména a hesla k Office 365, vypadá velmi důvěryhodně.

Obr. 2: Uživatel po přihlášení získá přístup k PDF reportu renomované konzultační společnosti a netuší, že své přihlašovací údaje už poskytl hackerům.

Obr. 3: Ukázka škodlivého kódu ve phishingové stránce

„Hackeři se snaží zneužít důvěru v cloudová úložiště, protože je takový phishingový útok mnohem těžší identifikovat. Tradiční poučky, jak poznat phishingový útok, jako je napodobování domén nebo webové stránky bez certifikátů, v podobných případech tak úplně nefungují. Uživatelé Google Cloud Platform, týká se to ale i AWS a Azure, by si na tento nový trend měli dávat pozor a preventivně se zabezpečit proti podobným útokům. Pomoci mohou například technologie pro emulaci a extrakci hrozeb, uživatel se pak nemusí bát s hrůzou kliknout na každý dokument,“ říká Pavel Krejčí, Security Engineer ve společnosti Check Point.

Jak se chránit?

- Dávejte si pozor na podezřelé domény, e-maily a soubory od neznámých odesílatelů, zejména pokud nabízí speciální akce a slevy. Neotvírejte neznámé přílohy a neklikejte na odkazy v takových e-mailech.

- Dejte si pozor na vzhled domén, pravopisné chyby v e-mailech a na webových stránkách.

- Ujistěte se, že objednáváte zboží z důvěryhodného zdroje.

- Nepoužívejte stejná hesla pro různé účty a aplikace.

- Používejte komplexní bezpečnostní řešení.

Formulář pro přidání akce

| 13.3. | CONTROLLING A BI PRAKTICKY - Manažerská výsledovka |