- Přehledy IS

- APS (21)

- BPM - procesní řízení (23)

- Cloud computing (IaaS) (9)

- Cloud computing (SaaS) (29)

- CRM (49)

- DMS/ECM - správa dokumentů (19)

- EAM (16)

- Ekonomické systémy (68)

- ERP (87)

- HRM (27)

- ITSM (6)

- MES (32)

- Řízení výroby (47)

- WMS (28)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (40)

- Dodavatelé CRM (36)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (80)

- Informační bezpečnost (42)

- IT řešení pro logistiku (46)

- IT řešení pro stavebnictví (25)

- Řešení pro veřejný a státní sektor (26)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk7 kybernetických útoků, se kterými se setkáte

V tomto článku se pokusím vysvětlit techniky, které se skrývají za nejčastějšími kybernetickými útoky. Tak častými, že se s nimi velmi pravděpodobně setkáte i vy. Podívejme se zblízka na sedm nejběžnějších kybernetických útoků.

V tomto článku se pokusím vysvětlit techniky, které se skrývají za nejčastějšími kybernetickými útoky. Tak častými, že se s nimi velmi pravděpodobně setkáte i vy. Podívejme se zblízka na sedm nejběžnějších kybernetických útoků.

Běžné, často se vyskytující útoky jsem rozdělil podle jejich síly. Tu jsem stanovil na základě ohodnocení následujícími kritérii: proveditelnost (dostupnost); potenciální dopad; četnost, s jakou se útok objevuje; a poměr „cena/výkon“. Ke každému typu útoku jsem navíc přiřadil symbolické vyjádření hrozby, kterou daný útok představuje.

Zdroj: http://thehackernews.com/

#1 Farmaření (pharming): Pavoučí síť

Síla: 3/10

Cílem farmaření je přesměrovat oběť na škodlivou webovou stránku, která vypadá jako originál (legitimní obsah). Možností, jak toho docílit a dostat uživatele na podvodný server, je celá řada. Tou nejnebezpečnější, která nevyžaduje žádný přístup nebo kontrolu nad koncovou stanicí uživatele, využívá falešnou DNS. DNS je jako služba zajišťující překlad doménových jmen na IP adresy snadno zranitelná. Útočníci obvykle buď kompromitují legitimní DNS server, nebo využijí neautorizovaného DNS serveru, aby přesměrovali uživatele například na podvodnou verzi jeho internetového bankovnictví. Ten potom namísto zjištění, kolik to včera v baru večer vlastně utratil, nechá útočníkům své údaje, a tedy i přístup k penězům. Proč jsem sílu této hrozby ocenil pouze hodnotou 3/10? Tyto útoky mnohem častěji cílí na běžné uživatele než na společnosti. A aniž bych chtěl podceňovat jejich dopad v konkrétních případech, z globálního pohledu nejsou ztráty způsobené pharmingem tak výrazné.

#2 Botnet: Hitchcockovi ptáci

Síla: 5/10

Botnet je synonymum pro velké množství kompromitovaných počítačů, které pracují jako tým. Tým řízený tzv. Command & Control serverem. Hlavním nebezpečím je zde množství. Jeden kompromitovaný počítač toho moc nezmůže. Ale armáda ovládnutých strojů… to už je něco jiného. Odtud analogie se slavným dílem pana Hitchcocka. Nikdy nevíte, zda notebook nebo mobilní telefon, který třeba používáte při čtení tohoto článku, není pod něčí kontrolou. Botnety jsou jednoduché kódy primárně vytvářené pro DDoS útoky, šíření spamu nebo nejrůznějších typů malwaru. Tyto primitivní cíle ale nejsou ale jedinými, které botnety sledují. Botnety často sbírají citlivá data z nakažených stanic a posílají je svému pánovi.

#3 Spear Phishing: Sirény lákají námořníky do pasti

Síla: 6/10

Společně s hackingem je spear phishing příkladem tzv. cílených útoků. Ty jsou schopné obejít většinu preventivních systémů, protože umí zapojit tu největší bezpečnostní slabinu – člověka. Takové útoky jsou „šité na míru“ konkrétní firmy a jejich cílem je typicky vynesení citlivých dat (kyberšpionáž) nebo finanční zisk. Spear phishing se obvykle provádí pomocí cílené, od legitimního e-mailu těžko rozeznatelné zprávy.

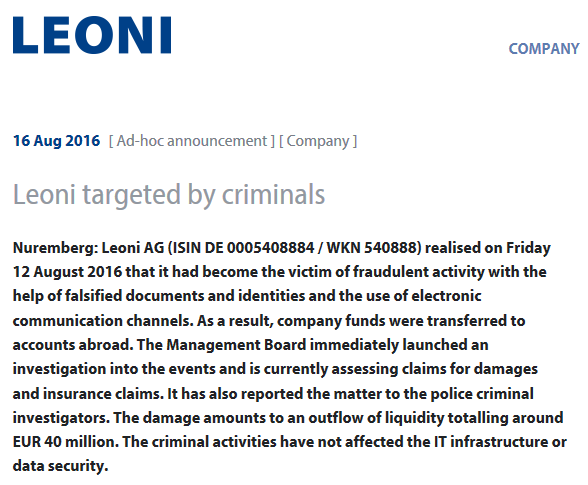

Německý koncern Leoni oznámil, že utrpěl ztrátu 40 milionů eur právě kvůli podvodu typu spear phishing. Finanční ředitelka rumunské pobočky převedla peníze na konto, jehož číslo jí e-mailem poslali podvodníci formou, která údajně odpovídala standardní korespondenci dané firmy. Domnívala se, že jedná dle instrukcí svého vedení z Německa, jehož e-mailové účty hackeři velmi pravděpodobně kompromitovali a sledovali, aby odhalili interní postupy firmy pro schvalování a převádění finančních prostředků.

#4 Zero day: spící chiméra

Síla: 7/10

V podnikovém prostředí jsou patchování a updaty nutností. Kromě doplnění nových funkcí totiž opravují lidské chyby, které nutně vznikají při psaní softwaru, které mohou být později útočníky zneužity jako zadní vrátka do programu a potenciálně tak k celému počítači. Takový útok je v češtině nazýván jako tzv. útok na zranitelnost nultého dne (zero-day exploit/attack). Administrátoři nemají možnost jim zcela předejít, protože se o nich dozvídají až v momentě, kdy je zranitelnost zneužita. Je proto dobré věnovat updatům pozornost a omezovat tak útočníkům manévrovací prostor.

#5 Malware: Tygr vyčkává v záloze

Síla: 8/10

Škodlivý software, nebo též malware se objevuje v mnoha formách. Mezi ty nejznámější patří trojské koně, viry, různí červi, ransomware nebo spyware. Z hlediska hrozby šíření je třeba věnovat pozornost především červům, kteří se autonomně replikují a cestují ze zařízení na zařízení. A to na rozdíl od trojanů a virů, jež jsou obvykle „připnuty“ k nějakému programu, který předstírá důležitý systémový upgrade. Tyto typy malwaru jsou vyráběny tak, aby prováděly širokou škálu úkolů od otevírání zadních vrátek k systémům nebo hledání informací odhalujících zranitelnosti, přes způsobení pádu aplikace/systému, mazání dat a tak dále.

Sázet na prevenci už nestačí

V dnešním světě se s kompromitací svých dat čas od času setká každá firma. Nakonec nezáleží až tak moc na tom, jestli je motivem útoku konkurenční boj, nespokojenost uživatele nebo touha po penězích. Jde jen o to, kolik bude útok firmu stát. Jak je to možné při dnešní multivrstvé ochraně podniků a organizací? Vždyť v roce 2015 bylo podle odhadů utraceno za prostředky kybernetické bezpečnosti více jak 75 miliard USD. Jenže za peníze se opravdu nedá koupit vše.

Určitě je vhodné používat nejrůznější prostředky zabezpečení, různé anti-X programy, to je třeba zdůraznit. Jenže sázet na prevenci už nestačí. Je třeba si uvědomit, že ani všechny peníze na světě vám nezajistí 100% ochranu před zavlečením škodlivého kódu do podnikové sítě. Pro většinu firem to není samozřejmá věc. Potvrzuje to i Gery Newe, ředitel pro systémové inženýrství společnosti F5, když říká: „Devadesát procent budgetu na IT bezpečnost je investováno do ochrany perimetru. Tam přitom míří jen čtvrtina všech útoků.“ Jak ale budete reagovat, když se někdo dostane přes váš obranný systém? Ne každý na to umí odpovědět. Nezbývá než doporučit: řešte kyberbezpečnost aktivně, zapojujte do svého bezpečnostního ekosystému moderní technologie, nespoléhejte se na řešení založená na signaturách. A hlavně se ujistěte, že umíte bezpečnostní incidenty ve vašem prostředí detekovat a adekvátně na ně reagovat.

#6 Ransomware: Smějící se smečka hyen

Síla: 8/10

Jak už jsem zmínil v předchozím bodě, ransomware je specifický typ malwaru. Proč si tedy zaslouží svoji vlastní kategorii? Je to pro jeho popularitu, která v porovnání s ostatními hrozbami roste mnohem rychleji. Ransomware se typicky pokouší zablokovat přístup k datům, za což následně vyžaduje výkupné nebo jinou protihodnotu. S případy zatažení ransomwaru do sítě se při diskusích s bezpečnostními specialisty setkávám denně. Téměř každý druhý potvrzuje, že se s ransomwarem v podnikové síti již setkal. Nedávno mi tento problém dokonce reportovala jedna nemocnice, jejíž dokumentaci (skeny z CT vyšetření) zašifroval ransomware a útočník požadoval 80 tisíc USD za klíč k datům. V tomto případě měla nemocnice štěstí, protože měla data čerstvě zálohovaná.

#7 DDoS: Valící se stádo bizonů

Síla: 9/10

DDoS je dnes jeden z nejběžnějších typů útoků. Svoji oblíbenost si získal díky jednoduchosti provedení, nízkým nákladům a především efektivitě. DDoS útoky nelze předpovědět, a tím pádem jim ani předcházet. Velké objemy dat, jako například pokusy navázat spojení, často vedené ze sítí se stanicemi kompromitovanými botnety, přetíží server, nebo úplně odříznou organizaci od internetu. Dodavatelů je v této oblasti řada. A slovo dodavatel je zde na místě, protože DDoS lze objednat i na veřejných webových stránkách s možností zaplatit online, a dokonce nakonec obdržet legální fakturu. S několika sty dolary v kapse je tak možné do hodiny shodit například podnikový zákaznický portál. Byznys s DDoS útoky navíc rychle roste (přes 200% meziroční růst), což dohromady s ostatními faktory vyneslo této hrozbě první místo na mém seznamu.

V ohrožení jsou velcí i malí

Cílem sofistikovaných kyberútoků jsou obvykle velké společnosti, vlády a celkově kdokoliv, kdo drží důležité nebo utajované informace. Techniky, které se k nim používají, jsou obvykle kombinací hrozeb uvedených v našem seznamu. Mohou zahrnovat sociální inženýrství, odposlouchávání, prolamování hesel, zneužívání zranitelností nultého dne, různé druhy malwaru nebo i fyzický hacking. „Obyčejné“ firmy a jednotlivci se ale spíše než cílem těchto sofistikovaných hrozeb stanou obětí běžných útoků. I ty však mohou způsobit citelné ztráty, pokles produktivity, poškození dobrého jména apod.

|

Artur Kane Autor článku působí jako Lead Educational Specialist společnosti Flowmon Networks. Článek byl redakčně upraven. |

| Po | Út | St | Čt | Pá | So | Ne |

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 | 1 | 2 | 3 | 4 | 5 |

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

Formulář pro přidání akce